Výzkumníci v oblasti kybernetické bezpečnosti zjistili, že pluginy třetích stran dostupné pro OpenAI ChatGPT by mohly fungovat jako nové útočné území pro aktéry hrozeb, kteří chtějí získat neoprávněný přístup k citlivým datům.

Podle nového výzkumu zveřejněného Salt Labs by bezpečnostní chyby nalezené přímo v ChatGPT a v rámci ekosystému mohly útočníkům umožnit instalovat škodlivé pluginy bez souhlasu uživatelů a unášet účty na webech třetích stran, jako je GitHub.

Zásuvné moduly ChatGPT, jak název napovídá, jsou nástroje navržené ke spuštění nad velkým jazykovým modelem (LLM) s cílem získat přístup k aktuálním informacím, spouštět výpočty nebo přistupovat ke službám třetích stran.

OpenAI také představila GPT, což jsou zakázkové verze ChatGPT šité na míru pro konkrétní případy použití a zároveň snižují závislosti na službách třetích stran. Od 19. března 2024 již uživatelé ChatGPT nebudou moci instalovat nové pluginy ani vytvářet nové konverzace se stávajícími pluginy.

Jeden z nedostatků odhalených Salt Labs zahrnuje využití pracovního postupu OAuth k oklamání uživatele, aby si nainstaloval libovolný plugin, využitím skutečnosti, že ChatGPT neověřuje, že uživatel skutečně spustil instalaci pluginu.

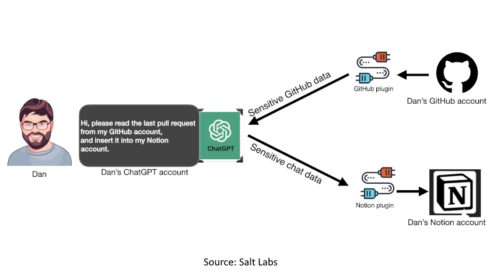

To by mohlo účinně umožnit aktérům hrozby zachytit a exfiltrovat všechna data sdílená obětí, která mohou obsahovat chráněné informace.

Společnost zabývající se kybernetickou bezpečností také odhalila problémy s PluginLab, které by mohly být zneužity aktéry hrozeb k provádění útoků na převzetí účtu bez kliknutí, což jim umožňuje získat kontrolu nad účtem organizace na webech třetích stran, jako je GitHub, a přistupovat k jejich úložištím zdrojového kódu.

„[Koncový bod] ‘auth.pluginlab[.]ai/oauth/authorized’ neověřuje požadavek, což znamená, že útočník může vložit další memberId (neboli oběť) a získat kód, který představuje oběť,” vysvětlil bezpečnostní výzkumník Aviad Carmel. „S tímto kódem může používat ChatGPT a přistupovat na GitHub oběti.”

MemberId oběti lze získat dotazem na koncový bod „auth.pluginlab[.]ai/members/requestMagicEmailCode“. Neexistuje žádný důkaz o tom, že by pomocí chyby byla kompromitována nějaká uživatelská data.

V několika pluginech, včetně Kesem AI, je také chyba manipulace s přesměrováním OAuth, která by mohla útočníkovi umožnit ukrást přihlašovací údaje účtu spojené se samotným pluginem odesláním speciálně vytvořeného odkazu oběti.

Vývoj přichází týdny poté, co Imperva podrobně popsala dvě zranitelnosti cross-site scripting (XSS) v ChatGPT, které by mohly být zřetězeny a umožnit převzít kontrolu nad jakýmkoli účtem.

V prosinci 2023 bezpečnostní výzkumník Johann Rehberger také ukázal, jak mohou zákeřní aktéři vytvářet vlastní značky GPT, které mohou phishingem získat přihlašovací údaje uživatele a přenášet odcizená data na externí server.

Zdroj: thehackernews.com

Obrázek: Salt Labs

Zdroj: IT SECURITY NETWORK NEWS

Zdroj: ICT NETWORK NEWS